N’accédez jamais au Dark Web sans faire cela

Table des matières Cet article est rédigé à titre purement informatif et vise à partager des connaissances générales sur le sujet abordé. Les informations fournies

Moins de 5 minutes

seront nécessaires pour que vos données soient totalement chiffrées

et votre activité arrêtée net !

Webmaster-Alsace est votre agence

de cybersécurité

Ne laissez personne vous envahir,

Ne laissez personne vous ralentir.

Être à la tête d’une petite entreprise est déjà assez prenant sans que vous deviez en plus encadrer les pirates informatiques ou des employés prêts à cliquer sur n’importe quel bouton. Heureusement, Webmaster-alsace propose une solution de sécurité qui répond à vos besoins, pour que vous puissiez entièrement vous consacrer à votre activité.

Confiez-nous votre cybersécurité

Réduisez votre écart en prenant le contrôle de votre surface d’attaque :

Exécutez les bons tests, travaillez avec les bons hackers éthiques et transmettez les résultats à vos équipes et processus.

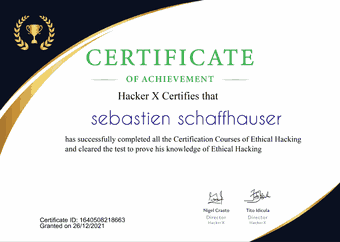

Reconnus dans le monde entier

Nous travaillons avec les plus grandes entreprises au monde, qui utilisent la plate-forme Hacker One pour leur coordination des vulnérabilités, leurs programmes de primes de bogues et leurs tests de pénétration, et la liste ne cesse de s’allonger.

Découvrez le logiciel antivirus gratuit de Comodo, une solution complète pour protéger vos appareils en toute simplicité. Avec Comodo Antivirus, bénéficiez d’une protection antivirus avancée et d’un nettoyage instantané des menaces en seulement quelques minutes.

Points forts :

Optez pour une sécurité fiable et gratuite en 2024 avec Comodo Antivirus. Téléchargez-le dès maintenant !

Élaboration

d’un plan de reprise après sinistre, stratégie de sauvegarde avec reprise immédiate.

Webmaster-alsace traverse plusieurs certifications et programmes de sécurité rigoureux.

Les attaques se renouvellent en permanence. Faites le choix d'une protection des terminaux qui innove au fur et à mesure que les menaces évoluent.

Notre API offre des possibilités d'intégration dans votre pile de sécurité pour améliorer encore l'automatisation et l'orchestration de vos processus de sécurité.

Une protection exhaustive pensée pour la vitesse. Ne choisissez pas entre protection et performances. Déployez rapidement notre solution de protection des terminaux sans impact sur la productivité des utilisateurs finaux.

Meilleure protection pour serveur Linux.

Des sites web hyper sécurisés

la cybersécurité efficace

pour toutes les TPE et PME

L'utilisation plus élevée du protocole RDP (Remote Desktop Protocol) résultant de la pandémie de COVID-19 a révélé un vecteur exploitable pour les ransomwares.

Les attaques sophistiquées exploitent les points d'entrée et les failles de sécurité et une fois que les attaquants sont à l'intérieur, ils peuvent créer des crochets qui causent de graves dommages.

L'équipe de sécurité moyenne d'une entreprise passe plus de 25 % de son temps à rechercher des milliers d'alertes faussement positives chaque mois. Chez nous, c'est à peine 5 %

Une réactivité jamais égalée. Plus de 8 entités mondialement connues nous offrent leurs compétences de détection.

Table des matières Cet article est rédigé à titre purement informatif et vise à partager des connaissances générales sur le sujet abordé. Les informations fournies

Les systèmes Windows sont toujours et encore la cible privilégiée de logiciels malveillants, qu’il s’agisse de modifications du registre, de processus suspects ou d’altérations des

De nombreux chercheurs en cybersécurité ainsi que votre serviteur ont récemment détecté une campagne « massive » exploitant les configurations Git exposées pour récupérer des

Table des matières De l’Hébergement Mutualisé au Dédié, Comprendre les Spécificités Au sein de l’hébergement web, il existe une myriade d’options qui peuvent convenir aux

Parce que l’évolution des logiciels nous surprendra toujours, c’est le pentest qui fera la différence. Je me souviens en 1997 avoir parié contre l’ordinateur IBM

Avertissement : Ne pas Reproduire ! Cet article est destiné uniquement à des fins éducatives et de sensibilisation. Toute tentative d’utiliser les informations fournies pour

Ne patientez pas que vous soyez dans les journaux pour vous équiper.