Comment vérifier manuellement votre PC Windows pour des signes de logiciels espions ou de piratage ?

Si vous pensez qu’il se passe quelque chose de louche, voici comment vérifier manuellement sur votre PC Windows est victime d’un piratage via les connexions suspectes et l’activité.

Les enregistreurs de frappe, les cryptojackers, les logiciels espions et les rootkits sont tous des types de logiciels malveillants que les pirates utilisent pour infecter les appareils des victimes. Alors que certaines de ces infections permettent aux pirates de se connecter à distance à l’ordinateur de la victime, d’autres surveillent les frappes de la personne, utilisent les ressources du système ou simplement espionnent l’activité de la personne ciblée.

Si vous pensez que votre appareil Windows a peut-être été piraté, voici quelques étapes pratiques que vous pouvez suivre pour le vérifier.

Avant de commencer…

Avant de vérifier si votre appareil a été compromis, fermez toutes les applications tierces et Windows. Cela réduira les entrées du Gestionnaire des tâches ou d’autres alternatives au Gestionnaire des tâches que vous pourriez utiliser et vous permettra d’identifier efficacement les connexions suspectes établies sur votre ordinateur.

Ensuite, exécutez une analyse des logiciels malveillants sur votre appareil à l’aide de Microsoft Defender ou de tout logiciel antivirus tiers fiable que vous utilisez habituellement. Cette étape vous aidera à détecter et à supprimer automatiquement les infections légères à l’intérieur de votre appareil, et elles ne vous distrairont pas lors de la recherche d’infections plus graves ou de failles de sécurité.

Une fois que vous avez fermé tous les processus non essentiels et effectué une analyse des logiciels malveillants, vous pouvez commencer à rechercher tous les programmes malveillants qui se cachent sur votre système.

Comment inspecter votre appareil à la recherche de logiciels espions ou de tentatives de piratage

À l’ère moderne, les infections par des logiciels malveillants sont généralement programmés pour opérer activement (mais secrètement) sur l’ordinateur de la victime. Par exemple, les cryptojackers utilisent les ressources informatiques des victimes pour l’extraction de crypto, les enregistreurs de frappe collectent les identifiants de connexion en surveillant les frappes au clavier et les logiciels espions suivent l’activité des utilisateurs en temps réel et la partagent avec les pirates.

Chacun de ces types de logiciels malveillants repose sur une connexion à distance au serveur du pirate où les données sont envoyées, le logiciel de minage s’exécute ou tout ce que le pirate essaie d’accomplir. En identifiant ces connexions suspectes établies sur notre appareil, nous pouvons déterminer si notre appareil a réellement été compromis.

1. Vérifiez les connexions suspectes

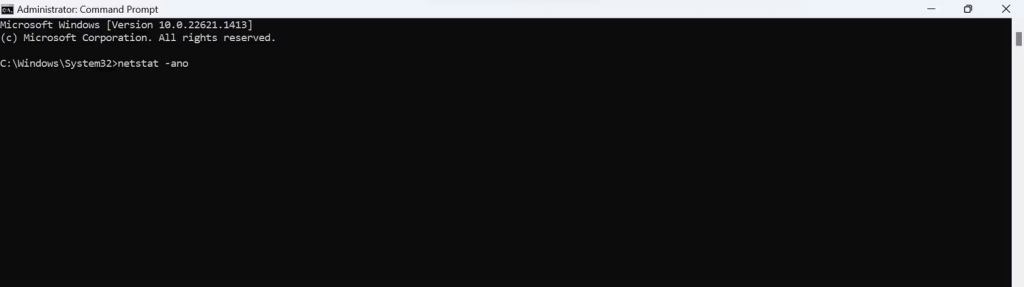

Vous pouvez vérifier les connexions suspectes sur votre ordinateur de plusieurs manières, mais la méthode que nous allons vous montrer utilisera un utilitaire intégré dans Windows appelé Invite de commandes. Voici comment vous pouvez trouver les connexions à distance configurées avec votre appareil à l’aide de l’invite de commande :

- Tapez « Invite de commandes » dans la recherche Windows.

- Cliquez avec le bouton droit sur l’ application Invite de commandes et cliquez sur Exécuter en tant qu’administrateur

- Tapez simplement la commande suivante et appuyez sur Entrée

netstat-ano

La commande ci-contre vous montrera toutes les connexions TCP que les applications, programmes et services ont établies avec des hôtes distants.

Faites attention principalement à la colonne State , où vous trouverez trois termes principaux : Established , Listening et Time_Wait . À partir de ces trois éléments, concentrez-vous sur les connexions dont l’état est identifié comme Établi . L’ état « Établi » indique une connexion en temps réel entre votre ordinateur et l’adresse IP distante.

Ne fermez pas l'invite de commande, nous utiliserons les informations netstat dans les prochaines étapes.

Analysez toutes les connexions qui semblent suspectes

Voici comment vous pouvez analyser les connexions suspectes :

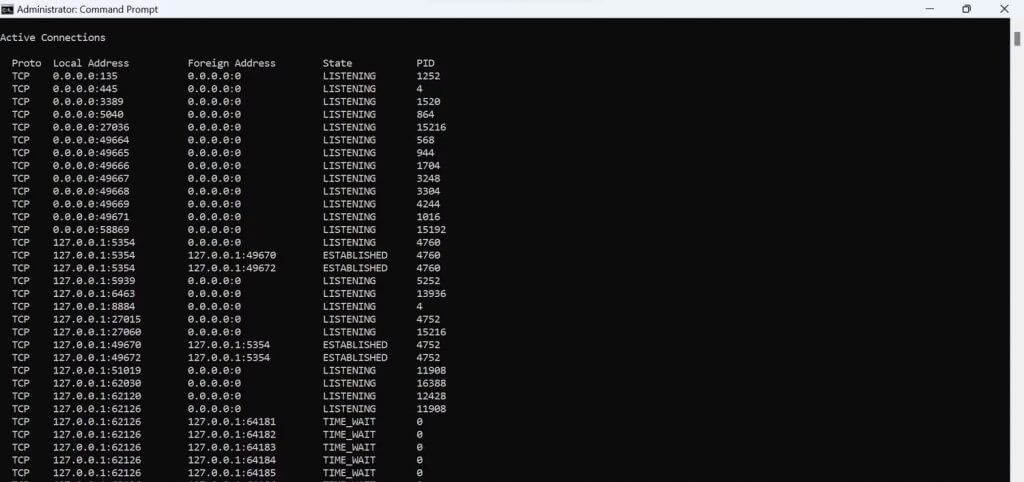

- Copiez l’adresse IP de la colonne Adresse étrangère depuis l’invite de commande

- Accédez à un site de recherche d’emplacement IP populaire, tel que ip-tracker.org

- Collez votre adresse IP copiée ici et cliquez sur le bouton

Ce site Web vous fournira des informations sur l’adresse IP. Vérifiez le FAI et l’organisation qui utilisent cette adresse IP. Si l’adresse IP appartient à une société bien connue dont vous utilisez les services, telle que Google LLC, Microsoft Corporation, etc., il n’y a rien à craindre.

Cependant, si vous voyez une entreprise suspecte répertoriée ici dont vous n’utilisez pas les services, il y a de fortes chances que quelqu’un vous espionne. Ainsi, vous devrez identifier le processus ou le service utilisant cette adresse pour la connexion à distance afin de vous assurer qu’il n’est pas malveillant.

Trouvez et analysez tous les processus malveillants

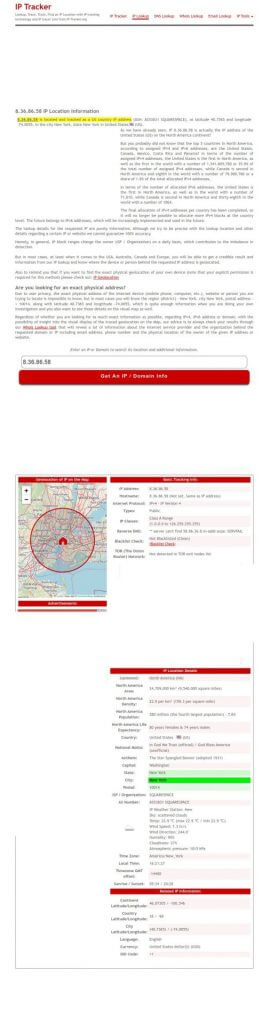

Pour localiser les programmes malveillants que les escrocs ont pu utiliser pour espionner votre appareil, vous devez identifier le processus associé. Voici comment le trouver :

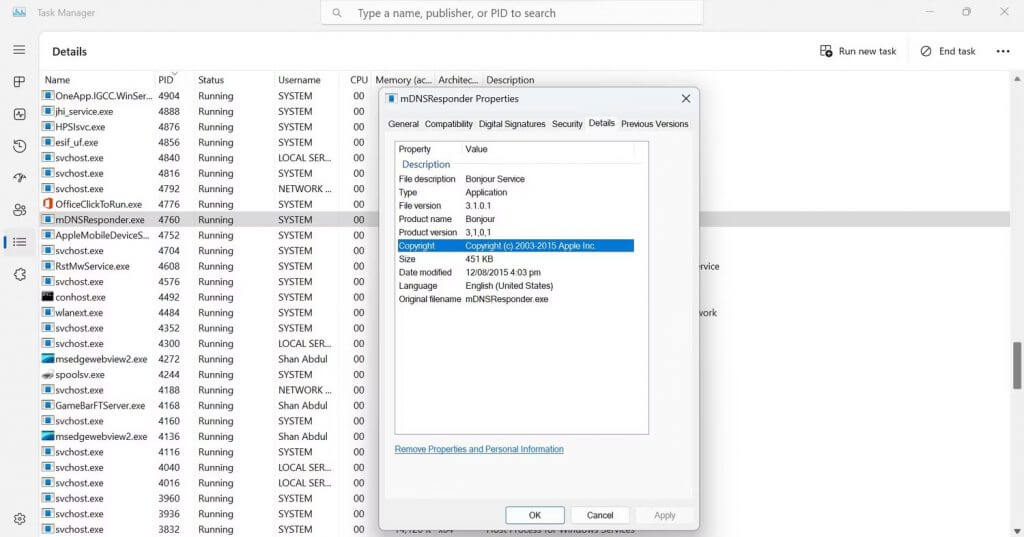

- Notez le PID à côté de la connexion établie suspecte dans l’invite de commande

- Ouvrez le Gestionnaire des tâches.

- Accédez à l’ onglet Détails

- Cliquez sur la colonne PID pour trier les processus en fonction de leurs PID.

- Trouvez le processus avec le même PID que vous avez noté plus tôt.

Si le processus appartient à un service tiers que vous utilisez fréquemment, vous n’avez pas besoin de le fermer. Cependant, vous devez toujours vérifier que ce processus appartient à l’entreprise que vous croyez, car un pirate peut cacher ses processus malveillants sous le couvert d’un processus malveillant. Alors, faites un clic droit sur le processus suspect et sélectionnez Propriétés .

En cas de divergence dans les détails du processus ou si le processus lui-même semble suspect, il est préférable de supprimer le programme associé.

Supprimez tous les programmes suspects

Pour identifier et supprimer les applications malveillantes à l’origine de ces processus suspects, procédez comme suit :

- Cliquez avec le bouton droit sur le processus louche et sélectionnez Ouvrir l’emplacement du fichier .

- Encore une fois, assurez-vous que le fichier n’est pas associé à Windows ou à toute autre application critique.

Si vous êtes sûr qu’il s’agit d’un logiciel malveillant, cliquez dessus avec le bouton droit de la souris et supprimez-le.

Faites appel à un professionnel si nécessaire

Espérons que suivre le processus ci-dessus vous aidera à détecter et à supprimer le programme malveillant, empêchant ainsi les pirates d’espionner ou de voler vos informations personnelles.

Cependant, vous devez savoir que les pirates peuvent dissimuler leurs logiciels malveillants à la sortie de netstat en les programmant de cette façon. De même, ils peuvent coder le programme afin qu’il n’apparaisse pas dans le Gestionnaire des tâches. Ne voir aucune connexion suspecte dans la sortie netstat ou ne pas trouver le processus suspect dans le Gestionnaire des tâches ne signifie pas que votre appareil est en sécurité.

Par conséquent, si vous voyez des signes d’un appareil piraté dans votre système, tels qu’une consommation élevée de ressources dans le Gestionnaire des tâches, des ralentissements du système, l’installation d’applications inconnues, la désactivation fréquente de Windows Defender, la création de nouveaux comptes d’utilisateurs suspects, etc., vous devriez consulter un professionnel. Ce n’est qu’alors que vous pourrez être sûr que votre appareil est complètement sécurisé.

Ne laissez pas les pirates vous espionner longtemps

Microsoft met constamment à jour le système d’exploitation Windows pour le rendre plus sécurisé, mais les pirates trouvent toujours des failles et piratent les appareils Windows. Espérons que notre guide vous aidera à identifier si un pirate suspect surveille votre activité. Si vous suivez correctement les conseils, vous pourrez supprimer l’application suspecte et déconnecter la connexion au serveur du pirate.

Si vous êtes comme moi, toujours méfiant et que vous ne voulez pas risquer vos précieuses données, vous devriez demander l’aide d’un professionnel.

Contacter webmaster-alsace.fr