Table des matières

De l'Hébergement Mutualisé au Dédié,

Comprendre les Spécificités

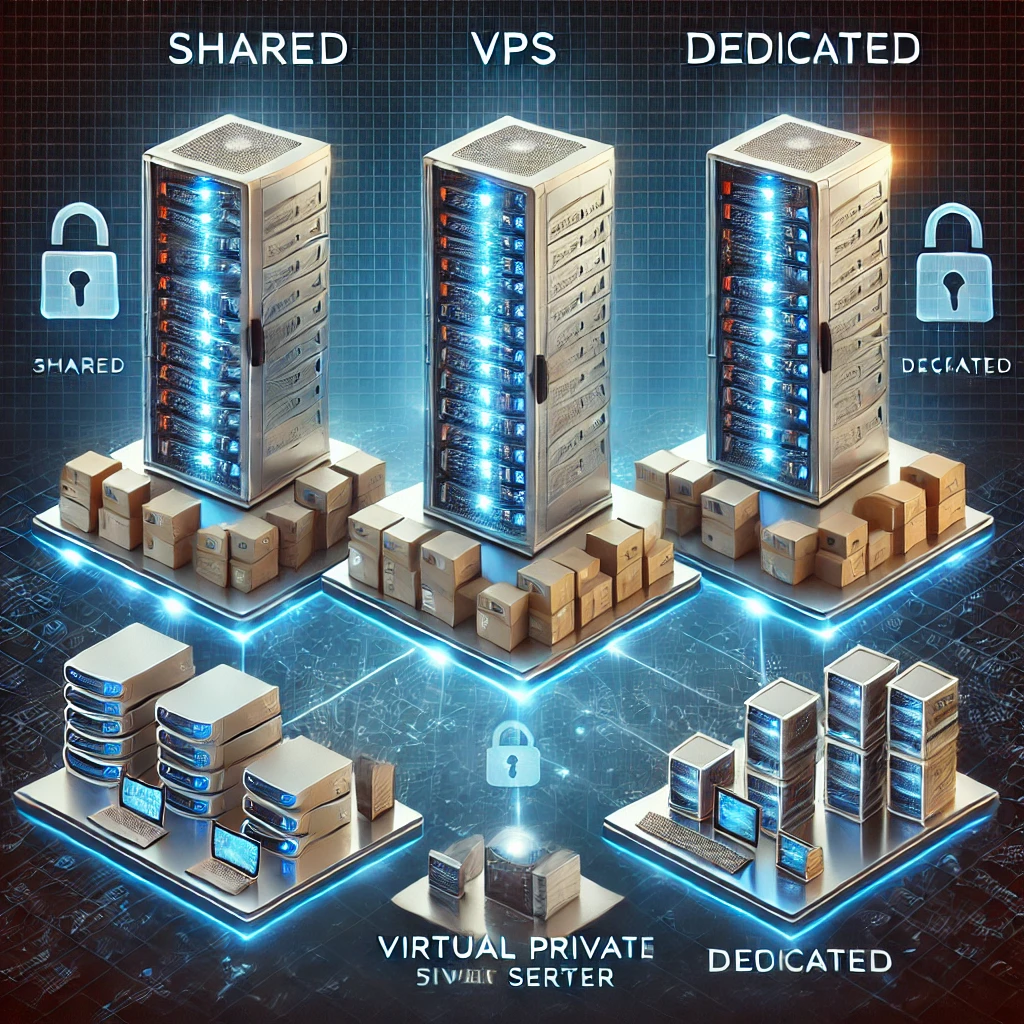

Au sein de l’hébergement web, il existe une myriade d’options qui peuvent convenir aux différents besoins des développeurs, des entreprises ou des particuliers. Que vous gériez un petit blog personnel ou une infrastructure complexe pour de multiples clients, la question du type d’hébergement à choisir est cruciale pour garantir sécurité, performance et évolutivité.

Cet article se veut une exploration des différentes solutions d’hébergement, allant de l’hébergement mutualisé à l’hébergement dédié, en passant par les VPS (serveurs privés virtuels), et leurs implications en termes de cybersécurité. Cependant, il est important de noter que ce que vous lirez ici est avant tout le fruit de mon expérience personnelle.

Chaque environnement est unique et les besoins de chaque projet différent. Ce partage d’expérience a pour but de fournir des pistes de réflexion basées sur mes années de pratique en tant que développeur et gestionnaire de serveurs.

À travers ces lignes, je vous propose de découvrir les particularités techniques et la cybersécurité de chaque type d’hébergement, tout en tenant compte des avantages et des inconvénients rencontrés dans ma propre gestion de serveurs pour diverses plateformes et besoins.

1. Qu’est-ce que l’hébergement mutualisé ?

L’hébergement mutualisé est l’une des options d’hébergement web les plus populaires pour les petites entreprises, les blogs et les sites personnels.

Le principe est simple : plusieurs sites web sont hébergés sur un même serveur, partageant ainsi ses ressources (CPU, RAM, espace disque, bande passante). Cela rend l’hébergement mutualisé économiquement avantageux et facile à utiliser, car les coûts du serveur sont répartis entre tous les utilisateurs.

Avantages principaux :

- Coût réduit : L’un des principaux attraits de l’hébergement mutualisé est son coût modique, ce qui en fait une solution accessible même pour les budgets les plus limités.

- Facilité de gestion : Les fournisseurs d’hébergement mutualisé prennent généralement en charge l’administration du serveur, la sécurité de base et les mises à jour de l’infrastructure. Ainsi, les utilisateurs peuvent se concentrer sur la gestion de leur site web sans se soucier de la gestion serveur.

- Prise en charge de CMS populaires : Des plateformes comme WordPress, PrestaShop ou Joomla sont souvent optimisées et faciles à installer sur les offres d’hébergement mutualisé.

Cependant, l’hébergement mutualisé présente également des limites et des risques significatifs, notamment en matière de cybersécurité.

2. Vulnérabilités en matière de cybersécurité dans un environnement mutualisé

L’hébergement mutualisé pose des défis de sécurités spécifiques liés à la cohabitation de plusieurs utilisateurs sur un même serveur. Bien que cela permette des économies d’échelle, cette configuration entraîne également une série de risques inhérents :

a) Partage des ressources et contamination croisée

Le principal inconvénient d’un hébergement mutualisé est que tous les utilisateurs partagent les mêmes ressources. Cela signifie que si un site sur le serveur est compromis, il peut contaminer les autres sites. Par exemple, un piratage sur un site WordPress mal sécurisé pourrait permettre à l’attaquant d’accéder à d’autres répertoires sur le même serveur si les permissions sont mal configurées.

Exemple réel : Une faille de sécurité non corrigée dans un plugin WordPress populaire peut permettre à un attaquant d’injecter du code malveillant sur un site. Ce code peut ensuite être utilisé pour accéder à d’autres fichiers sur le serveur, affectant ainsi plusieurs sites. Ce genre de contamination croisée est courant dans les environnements mutualisés.

PS: La faille la plus connue est référencée sous le CVE-2014-0166. Cette vulnérabilité critique dans un plugin a permis à des attaquants d’injecter des scripts malveillants et de compromettre des milliers de sites utilisant WordPress hébergés sur des serveurs mutualisés. Lié à la faille du plugin « Révolution Slider », a eu un impact mondial sur de nombreux sites utilisant WordPress. des hébergeurs majeurs comme GoDaddy, Bluehost, et OVH ont vu des milliers de sites compromis à cause de cette faille. Depuis l’attaque en élévation de droit est devenu la bête noire des développeurs de plugin.

b) Isolation limitée entre les utilisateurs

Même si chaque site web dans un hébergement mutualisé dispose de son propre répertoire de fichiers et de ses propres bases de données, l’isolation n’est pas parfaite. Une mauvaise configuration de l’hébergeur ou un accès non sécurisé à la base de données peut donner à un pirate accès à plusieurs sites. Contrairement à un serveur dédié où l’isolation est complète, un serveur mutualisé ne garantit pas toujours une sécurité totale entre les sites.

c) Risque d’attaque DDoS

Les attaques par déni de service distribué (DDoS) sont un autre risque courant dans un environnement mutualisé. Dans ce type d’attaque, un flux massif de trafic est envoyé à un site particulier, entraînant une surcharge du serveur. Dans un environnement mutualisé, cette attaque peut parfaitement affecter tous les sites hébergés sur le même serveur, les rendant tous inaccessibles.

Exemple réel : 2016 : Une autre attaque notable impliquait une attaque DDoS sur un serveur mutualisé hébergé par HostGator, où un des sites hébergés a été la cible principale. En raison de la structure mutualisée, l’attaque a affecté les ressources de tout le serveur, rendant plusieurs centaines de sites inaccessibles.

3. Problèmes de sécurité spécifiques aux sites WordPress en hébergement mutualisé

Les CMS comme WordPress sont largement utilisés dans les environnements mutualisés, mais ils sont aussi souvent la cible d’attaques en raison de leur popularité. Voici quelques-unes des failles courantes rencontrées dans les hébergements mutualisés utilisant WordPress :

- Vulnérabilité des plugins et thèmes : De nombreux plugins et thèmes ne sont pas régulièrement mis à jour ou contiennent des failles de sécurité qui peuvent être exploitées.

- Faiblesse des mots de passe : Un manque de sécurité au niveau des identifiants de connexion peut entraîner des attaques par force brute, donnant aux pirates un accès administratif aux sites.

Conseil : Pour atténuer ces risques, il est recommandé de mettre à jour continuellement tous les composants de WordPress (noyau, plugins, thèmes) et d’utiliser des solutions de sécurité telles que des pare-feu d’applications web (WAF) et des plugins de sécurité comme Wordfence.

4. Solutions de protection en hébergement mutualisé

Même avec ces risques, il existe plusieurs méthodes pour renforcer la sécurité en hébergement mutualisé :

a) Responsabilité de l’hébergeur

Les hébergeurs mutualisés sérieux implémentent diverses solutions pour minimiser les risques, telles que :

- Pare-feu mutualisés : Ils peuvent protéger les serveurs contre les attaques extérieures.

- Mises à jour régulières : Les hébergeurs sont généralement responsables de l’application des mises à jour de sécurité au niveau du serveur.

- Isolation des comptes utilisateurs : Bien que limitée, certaines technologies, comme CloudLinux, permettent une isolation renforcée des utilisateurs en mutualisé.

b) Responsabilité de l’utilisateur

- Utilisation de certificats SSL : Un certificat SSL est indispensable pour sécuriser la communication entre le serveur et les visiteurs du site. La plupart des hébergeurs mutualisés offrent des certificats SSL gratuits via Let’s Encrypt.

- Gestion des accès : Utiliser des mots de passe forts, désactiver l’accès SSH pour les utilisateurs non essentiels, et activer l’authentification à deux facteurs (2FA) pour les connexions cPanel ou WordPress.

- Surveillance des sites : Il est essentiel de surveiller régulièrement ses sites pour détecter des anomalies, comme des fichiers modifiés ou du trafic suspect.

Hébergement VPS : L’Équilibre entre Performance et Sécurité

L’hébergement VPS (Virtual Private Server) constitue une solution intermédiaire entre l’hébergement mutualisé et l’hébergement dédié, offrant un équilibre optimal entre performance, contrôle et sécurité. Contrairement à l’hébergement mutualisé, un VPS est un serveur virtuel isolé fonctionnant sur un serveur physique partagé avec d’autres VPS, mais chaque utilisateur dispose de ses propres ressources allouées (CPU, RAM, espace disque). Cela apporte une plus grande autonomie tout en étant plus abordable qu’un serveur dédié.

Dans ce chapitre, nous explorerons les avantages et les risques liés à l’hébergement VPS, en mettant en avant un cas réel récent et un exemple concret d’attaque.

1. Avantages de l’hébergement VPS

a) Isolation des ressources

Avec un VPS, les ressources du serveur (CPU, RAM, stockage) sont isolées pour chaque utilisateur. Cela signifie que contrairement à l’hébergement mutualisé, où les performances peuvent être affectées par d’autres utilisateurs, un VPS garantit des ressources dédiées à chaque client.

b) Contrôle accru

Les utilisateurs de VPS bénéficient d’un contrôle beaucoup plus important que dans un environnement mutualisé. Ils ont généralement un accès root ou administrateur, ce qui leur permet d’installer et de configurer des logiciels spécifiques, de choisir la version de PHP ou d’adapter le serveur à leurs besoins.

c) Scalabilité

c) Scalabilité

La plupart des fournisseurs de VPS permettent d’ajuster facilement les ressources allouées en fonction des besoins. Si le site web ou l’application croît en termes de trafic, il est souvent possible d’ajouter de la RAM, de l’espace disque ou du CPU sans interruption.

2. Vulnérabilités en matière de cybersécurité dans un environnement VPS

Bien que les VPS offrent une meilleure isolation et un contrôle accru, ils ne sont pas à l’abri des vulnérabilités en matière de sécurité. La sécurité dans un environnement VPS est à la fois de la responsabilité de l’hébergeur et de l’utilisateur.

a) Vulnérabilités de l’hyperviseur

Un VPS repose sur un hyperviseur pour exécuter plusieurs serveurs virtuels sur une même machine physique. Si une vulnérabilité de sécurité est découverte au niveau de l’hyperviseur, elle peut être exploitée pour accéder à d’autres VPS hébergés sur la même infrastructure.

Par exemple, des failles critiques comme Meltdown et Spectre, découvertes en 2018, permettaient aux attaquants d’extraire des informations sensibles directement depuis la mémoire partagée entre plusieurs VPS sur un même hôte.

b) Attaques par force brute et mauvaise configuration

Les utilisateurs de VPS disposent souvent d’un accès SSH root à leur serveur, ce qui peut représenter un risque important s’il n’est pas sécurisé correctement. Les attaques par force brute visant les identifiants SSH sont fréquentes et peuvent permettre à des attaquants de prendre le contrôle du serveur s’ils parviennent à accéder à ces comptes.

c) Mauvaise gestion des mises à jour

Les utilisateurs d’un VPS ont la responsabilité d’appliquer les mises à jour de sécurité pour leur système d’exploitation, les logiciels installés, ainsi que les services critiques comme MySQL ou Apache. Si ces mises à jour ne sont pas appliquées régulièrement, le VPS peut devenir vulnérable aux attaques exploitant des failles connues.

3. Cas pratique réel : Faille de sécurité sur VMware ESXi

Un exemple récent est la vulnérabilité CVE-2023-34048 qui affecte VMware ESXi, un hyperviseur largement utilisé pour gérer des serveurs VPS. Cette faille critique permettait une exécution de code à distance en exploitant un problème d’écriture hors limites dans le protocole DCERPC de vCenter Server. Les attaquants pouvaient utiliser cette vulnérabilité pour accéder à plusieurs VPS hébergés sur des serveurs ESXi vulnérables.

Contexte de l’attaque :

- Date : Découverte en octobre 2023.

- Impact : Les attaquants pouvaient exploiter cette faille pour contourner les mesures de sécurité et accéder à des serveurs virtuels, exposant potentiellement des informations sensibles stockées sur ces serveurs.

- Résolution : VMware a publié des correctifs, mais certains clients ne les avaient pas appliqués, ce qui a conduit à des attaques exploitant cette vulnérabilité dans la nature.

Leçon à tirer : Ce cas illustre l’importance de maintenir à jour l’infrastructure sous-jacente des VPS, en particulier l’hyperviseur, qui joue un rôle critique dans l’isolation et la sécurité des serveurs virtuels.

4. Solutions de protection pour un VPS

Bien qu’un VPS offre un meilleur contrôle, il incombe à l’utilisateur de mettre en place des mesures de sécurité robustes. Voici quelques conseils pratiques pour sécuriser un VPS :

a) Renforcer la sécurité SSH

- Utilisation des clés SSH : Remplacer l’authentification par mot de passe par des clés SSH est une étape essentielle pour empêcher les attaques par force brute.

- Changer le port SSH par défaut : Le port par défaut (22) est une cible commune. Le modifier peut décourager les attaques automatisées.

- Limiter les IP autorisées : Configurer le serveur pour n’accepter des connexions SSH qu’à partir d’adresses IP spécifiques renforce la sécurité.

b) Pare-feu et systèmes de détection d’intrusion (IDS)

Installer et configurer un pare-feu comme UFW (pour Ubuntu) ou iptables pour restreindre l’accès aux ports critiques du serveur. Les systèmes de détection d’intrusion comme Fail2Ban peuvent aussi bloquer les tentatives de connexion répétées et suspectes.

c) Mises à jour régulières

Les mises à jour du système d’exploitation et des logiciels doivent être appliquées régulièrement pour corriger les vulnérabilités. Un outil comme Unattended Upgrades sur Linux peut être configuré pour installer automatiquement les correctifs de sécurité.

d) Surveillance proactive

Il est essentiel de surveiller les performances et les logs de sécurité de son VPS pour détecter les comportements anormaux. Des outils comme Nagios ou Zabbix peuvent aider à surveiller les ressources, tandis que des services comme Wazuh peuvent surveiller les logs de sécurité.

Hébergement Dédié : Contrôle Total et Responsabilité Accrue

L’hébergement dédié représente le niveau le plus élevé de contrôle, de performance et de personnalisation qu’une entreprise ou un individu puisse obtenir pour ses services en ligne. Dans ce modèle, un serveur physique entier est mis à disposition exclusive d’un seul client, offrant une isolation complète des autres utilisateurs et une flexibilité maximale pour configurer l’environnement selon ses besoins spécifiques.

1. Qu’est-ce que l’hébergement dédié ?

Définition : Un hébergement dédié consiste à louer un serveur physique entier auprès d’un fournisseur d’hébergement. Contrairement à l’hébergement mutualisé ou VPS, aucune ressource n’est partagée avec d’autres utilisateurs. Le client a un contrôle total sur le matériel, le système d’exploitation, les logiciels et la configuration du serveur.

Avantages principaux :

- Performances optimales : Toutes les ressources du serveur (CPU, RAM, stockage, bande passante) sont dédiées à un seul utilisateur, garantissant une performance maximale sans interférence d’autres sites.

- Contrôle total : L’utilisateur a un accès administrateur complet, lui permettant d’installer n’importe quel logiciel, de configurer des pare-feu personnalisés, et de gérer tous les aspects du serveur.

- Personnalisation : Possibilité de choisir les composants matériels (type de processeur, quantité de RAM, type de stockage) et les configurations logicielles adaptées aux besoins spécifiques de l’application ou du site web.

- Isolation complète : Aucune contamination possible depuis d’autres utilisateurs, ce qui renforce la sécurité et la stabilité.

2. Vulnérabilités en matière de cybersécurité

Malgré les nombreux avantages, l’hébergement dédié comporte des défis majeurs en matière de sécurité. Avec le contrôle total vient la responsabilité accrue de sécuriser correctement le serveur. Voici les principales vulnérabilités associées :

a) Responsabilité de la sécurité système

Mises à jour et correctifs : L’utilisateur est responsable de la mise à jour du système d’exploitation, des logiciels et des applications. Ne pas appliquer régulièrement les mises à jour peut laisser le serveur vulnérable aux failles connues.

Configuration sécurisée : Une mauvaise configuration des services (comme SSH, FTP, ou les bases de données) peut créer des portes d’entrée pour les attaquants.

Gestion des utilisateurs : Les comptes avec des privilèges élevés doivent être gérés avec soin pour éviter les accès non autorisés.

b) Attaques ciblées

Attaques par force brute : Les attaquants peuvent essayer de deviner les identifiants d’accès administrateur en tentant de multiples combinaisons.

Exploitation de vulnérabilités : Les serveurs dédiés peuvent être ciblés pour des failles spécifiques liées aux logiciels installés.

Logiciel malveillant et ransomwares : Les serveurs dédiés sont des cibles de choix pour les ransomwares en raison de la valeur des données qu’ils contiennent.

c) Menaces internes

Erreurs humaines : Une mauvaise configuration ou une erreur administrative peut exposer le serveur à des risques importants.

Accès non autorisés : Sans politiques strictes, des employés ou des tiers pourraient accéder à des informations sensibles.

3. Cas pratique réel : Compromission d’un serveur dédié par un ransomware

3. Cas pratique réel : Compromission d’un serveur dédié par un ransomware

Contexte : En mai 2021, l’entreprise Colonial Pipeline, opérant le plus grand réseau de pipelines de carburant aux États-Unis, a subi une attaque majeure de ransomware qui a affecté ses serveurs dédiés critiques.

Détails de l’attaque :

Point d’entrée : Les attaquants du groupe DarkSide ont accédé au réseau de Colonial Pipeline via un compte VPN compromis qui n’avait pas d’authentification multifactorielle (MFA) activée.

Propagation : Une fois à l’intérieur du réseau, les attaquants ont pu se déplacer latéralement, atteignant les serveurs dédiés hébergeant les systèmes opérationnels.

Impact : L’entreprise a dû arrêter ses opérations pendant plusieurs jours, entraînant des pénuries de carburant dans plusieurs États américains. Les attaquants ont chiffré des données sensibles et exigé une rançon de plusieurs millions de dollars.

Conséquences : Colonial Pipeline a payé une rançon de 44 millions de dollars pour récupérer l’accès à ses systèmes. L’incident a mis en lumière les failles de sécurité et la nécessité de renforcer les mesures de protection sur les serveurs dédiés.

Leçons à tirer :

Importance de l’authentification multifactorielle : L’absence de MFA a permis aux attaquants d’accéder facilement au réseau.

Surveillance et détection : Une meilleure surveillance aurait pu détecter les mouvements latéraux des attaquants plus tôt.

Gestion des accès : Limiter les privilèges et surveiller les accès peut prévenir de telles intrusions.

4. Solutions de protection en hébergement dédié

Pour sécuriser un serveur dédié, il est essentiel de mettre en place une stratégie de sécurité globale :

a) Renforcement du système d’exploitation

Mises à jour régulières : Mettre à jour le système d’exploitation et les logiciels pour corriger les vulnérabilités connues.

Configuration sécurisée : Désactiver les services inutiles, fermer les ports non utilisés, et configurer les services avec les paramètres de sécurité recommandés.

b) Gestion des accès

Authentification multifactorielle (MFA) : Ajouter une couche supplémentaire de sécurité pour les connexions administratives.

Utilisation de clés SSH : Remplacer l’authentification par mot de passe par des clés SSH pour les connexions sécurisées.

Gestion des privilèges : Appliquer le principe du moindre privilège en limitant les droits des utilisateurs aux seules nécessités.

c) Pare-feu et systèmes de détection d’intrusion

Pare-feu matériel et logiciel : Configurer des pare-feu pour contrôler le trafic entrant et sortant.

Systèmes de détection/prévention d’intrusion (IDS/IPS) : Installer des outils comme Snort ou Suricata pour détecter les activités suspectes.

d) Surveillance et audits réguliers

Logs système : Analyser régulièrement les journaux pour détecter des anomalies.

Tests de pénétration : Effectuer des audits de sécurité pour identifier et corriger les faiblesses.

e) Sauvegardes et plans de reprise

Sauvegardes régulières : Mettre en place des sauvegardes automatisées et sécurisées des données critiques.

Plan de reprise après sinistre : Élaborer un plan pour restaurer rapidement les services en cas d’incident.

5. Cas pratique réel : Prévention réussie grâce à une sécurité renforcée

Contexte : Une grande institution financière européenne, consciente des risques cybernétiques, a mis en place une infrastructure d’hébergement dédiée avec des mesures de sécurité avancées.

Mesures prises :

Isolation des environnements : Utilisation de la virtualisation pour segmenter les services critiques.

Authentification forte : Mise en œuvre de l’authentification multifactorielle et de l’accès conditionnel basé sur le contexte.

Chiffrement des données : Données sensibles chiffrées au repos et en transit.

Équipe de réponse aux incidents : Équipe dédiée à la surveillance 24/7 des menaces potentielles.

Résultats :

Tentatives d’intrusion déjouées : Plusieurs tentatives d’accès non autorisé ont été détectées et bloquées sans impact sur les opérations.

Conformité réglementaire : Respect des normes telles que ISO 27001 et RGPD, renforçant la confiance des clients.

Leçons à tirer :

Investissement dans la sécurité : Les ressources consacrées à la sécurité peuvent prévenir des pertes financières et de réputation bien plus importantes.

Culture de la sécurité : Former le personnel et établir des politiques claires contribue à une posture de sécurité solide.

Conclusion

Le choix du type d’hébergement web est crucial et dépend des besoins spécifiques de chaque projet, qu’il s’agisse d’un petit blog, d’un site e-commerce ou d’une infrastructure complexe. Chaque option – mutualisé, VPS et dédié – offre des avantages, mais aussi des compromis en matière de performances, de contrôle et de cybersécurité.

Hébergement Mutualisé : Il est idéal pour les petits sites avec un budget limité, offrant une grande accessibilité à des coûts réduits. Cependant, la nature partagée de l’hébergement entraîne des risques en termes de sécurité, tels que la contamination croisée et la sensibilité aux attaques DDoS, affectant tous les sites sur un même serveur.

C’est une solution économique, mais avec des limitations importantes en termes de contrôle et d’isolation.Hébergement VPS : Il représente un équilibre entre performance et sécurité, offrant un contrôle accru tout en restant abordable. Les utilisateurs bénéficient d’une isolation plus solide grâce à la virtualisation, mais sont responsables de la gestion des mises à jour et de la configuration du serveur.

Les vulnérabilités de l’hyperviseur, comme celles de VMware, rappellent l’importance de maintenir une infrastructure à jour et sécurisée.Hébergement Dédié : C’est l’option la plus puissante et la plus flexible, offrant un contrôle total sur le serveur et une isolation complète. Cependant, cette solution vient avec une responsabilité accrue en matière de gestion de la sécurité, des mises à jour et de la surveillance.

Les cas réels, comme l’attaque de Colonial Pipeline, montrent à quel point une mauvaise gestion des accès ou une faille de sécurité peut avoir des conséquences désastreuses.

Leçon à retenir : Sécurité et Responsabilité

Chaque type d’hébergement comporte des défis spécifiques en matière de cybersécurité. En mutualisé, la sécurité repose en grande partie sur l’hébergeur. Avec un VPS, la gestion devient partagée entre l’utilisateur et l’hébergeur, tandis que dans un environnement dédié, la sécurité relève entièrement de l’utilisateur. Quelle que soit l’option choisie, il est essentiel de mettre en place des mesures de protection robustes (authentification forte, pare-feu, surveillance des logs), d’appliquer régulièrement les mises à jour et de planifier des stratégies de sauvegarde.

Le choix entre ces solutions doit être basé sur une évaluation minutieuse des besoins en termes de performances, de sécurité et de budget, tout en tenant compte de la responsabilité que chaque option implique.

Petite annexe d'expérience personnelle

Voici une liste d’outils et services en ligne me permettant d’évaluer et d’améliorer la sécurité de mon environnement web dédié. Ce type de configuration est idéal pour un hébergement sécurisé.

Il comprend des disques durs en RAID1 dans un data centers IONOS certifiés ISO 27001, avec un OS comme Ubuntu Pro et Plesk, une surveillance externe et une sécurisation multi-couche.

1. Plesk avec accès root limité

- Serveur Plesk est une solution complète de gestion de serveurs, idéale pour contrôler l’accès, gérer les fichiers, et sécuriser les services. En limitant l’accès root à un nombre restreint de personnes, vous réduisez les risques d’intrusions. Plesk permet de configurer des restrictions d’accès, des audits de sécurité, et des notifications en temps réel sur les connexions suspectes.

2. Imunify360

- Imunify360 est une suite de sécurité multi-couche qui protège mon serveur contre les logiciels malveillant, attaques DDoS, injections SQL, et autres menaces. Il propose des fonctionnalités de firewall, détection d’intrusions, et antivirus qui se combinent pour offrir une protection proactive.

- Ce service s’intègre parfaitement avec Plesk pour offrir une protection continue contre les menaces.

3. Surveillance externe via Plesk platform.IO

- Platform.IO permet une surveillance en temps réel des performances et de la sécurité des serveurs Plesk. Il offre des alertes automatisées et des rapports détaillés pour garantir que le serveur fonctionne de manière optimale, tout en surveillant les tentatives d’intrusion ou les anomalies.

4. Acronis Backup (sauvegardes cryptées et délocalisées)

- Acronis offre des sauvegardes automatisées et cryptées pour garantir la protection des données critiques. Les sauvegardes délocalisées permettent de restaurer les systèmes en cas de panne ou d’attaque, tout en assurant la confidentialité des données grâce au chiffrement AES-256.

5. DNS sécurisé avec DNSSpy.io

- DNSSpy est un outil de surveillance et de gestion DNS. Il permet de suivre les changements DNS, de détecter les configurations incorrectes, et d’assurer que les serveurs DNS sont protégés contre les attaques. Le service offre des audits DNS en temps réel pour s’assurer que votre DNS est performant et sécurisé.

6. EasyDMARC : Sécurisation des communications et des emails

- easyDMARC est une solution avancée pour protéger les communications par email contre le phishing et les usurpations d’identité. En implémentant des protocoles tels que SPF, DKIM, et DMARC, EasyDMARC s’assure que vos emails sont correctement authentifiés et protégés contre les attaques.

Sans jamais oublier les pentest régulier avec des outils de pointe ou des services automatisés.

Ces outils et services permettent de surveiller et de protéger activement l’hébergement, d’assurer la sécurité des données et des communications, tout en offrant une grande flexibilité dans la gestion des infrastructures critiques.

Je suis forcé de constater que certains hébergeurs, commence, eux aussi, à faire la même chose que moi. Malheureusement, ils restent encore de trop nombreux vilain petits canards…

c) Scalabilité

c) Scalabilité 3. Cas pratique réel : Compromission d’un serveur dédié par un ransomware

3. Cas pratique réel : Compromission d’un serveur dédié par un ransomware