Dans cet article. Avec l’aide de » Maltego osint » Nous vous montrons comment mener des enquêtes sur les personnes en commençant par un simple nom ou un pseudonyme, en utilisant un processus de reconnaissance personnelle standard dans Maltego.

Nous allons mener une enquête sur une personne d’intérêt fondée sur le nom (ou alias) » XXXXX « . C’est un ami qui aimerait cartographier et nettoyer son empreinte numérique et a demandé notre aide. Nous trouverons toutes les données en ligne autour de XXXXX en utilisant Maltego.

Pour qui, nous menons une enquête ?

La collecte de donnée personnelle en France est règlementée !!! Vous ne devez en aucun cas faire cela à l’insu de quelqu’un ou pour tenter de la faire chanter . À tous moments, vous devez pouvoir vous justifier devant les pouvoir publics.

Les rapports papier étant devenues des rapports numériques, les enquêtes sur les personnes sont devenues un jeu très complexe. Naviguer dans un tel paysage numérique peut devenir difficile pour les forces de l’ordre et les enquêteurs privés. Simultanément, il devient de plus en plus facile pour les criminels et aux acteurs malveillants de se cacher derrière de fausses identités.

Avec Maltego, les enquêteurs peuvent rapidement et facilement relier des pistes apparemment disparates et créer une carte complète de l’empreinte numérique d’une personne.

Processus de reconnaissance

pour les enquêtes

Tout d’abord, nous cartographierons la présence en ligne complète du nom ou de l’alias de la cible en consultant les sites Web et les images pertinents.

Dans un second temps, nous tenterons de découvrir toutes les informations personnelles telles que les adresses e-mail ou les numéros de téléphone à partir de l’empreinte en ligne de la cible.

Enfin, une fois que nous pourrons confirmer l’identité de la cible, nous basculerons vers des bases de données avancées de personnes pour obtenir des informations d’identité plus spécifiques. ( numéro de sécurité social, date de naissances, etc..;)

Nous utiliserons les éléments Hub suivants dans cet article : Maltego Standard Transforms , Social Links CE et Pipl . Si vous souhaitez suivre dans votre propre client Maltego, veuillez vous assurer que ces éléments Hub sont installés.

Étape 1 : Cartographier l'empreinte en ligne de la personne

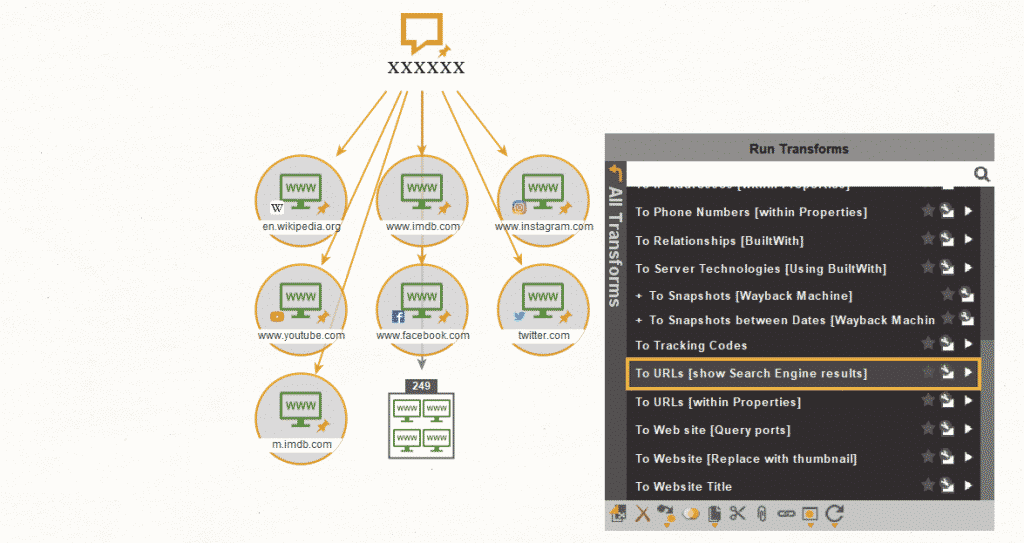

Nous commençons cette enquête avec une entité de phrase comme point de départ et changeons la valeur d’entrée par défaut en l’alias cible, « XXXXXXXXXX ». Pour augmenter la précision de nos résultats de transformation, nous utilisons certaines techniques de Dorking des moteurs de recherche et ajoutons des guillemets autour du texte saisi.

Nous exécutons ensuite la transformation To Websites [Using Search Engine] sur cette entité Phrase.

Cette transformation interroge le moteur de recherche Bing, qui renvoie tous les sites Web mentionnant notre terme de recherche cité,

D’après les entités URL renvoyées, apparemment, notre ami XXXX est un acteur de l’industrie cinématographique international. Pour vérifier cela, nous avons besoin de plus d’informations.

Nous pouvons obtenir des informations à partir de ces URL de deux manières :

Tout d’abord, nous exécutons la transformation To Entities [IBM Watson] , qui extrait les entités telles que les entreprises, les emplacements, les adresses e-mail, les personnes et les images qui se trouvent sur les pages Web.

Dans un second temps, nous exécutons la transformation To Images [Found on web page] , qui recherche et renvoie toutes les images sur les pages Web.

Recherche d'informations personnelles à

partir de la présence

en ligne connue de la cible

Tout d’abord, nous exécutons la transformation To EmailAddress [Bing] sur l’entité Person. Nous pourrions spécifier un domaine de messagerie dans la fenêtre contextuelle si nous savons déjà quels services de messagerie cette personne utilise, mais dans notre cas, nous la laissons vide pour trouver autant de résultats que possible.

- Les transformations ont renvoyé un certain nombre d’adresses e-mail, dont une qui correspond à l’alias de notre cible. Il peut s’agir légitimement de l’adresse email de notre cible.

- Nous pouvons vérifier l’adresse e-mail en exécutant la transformation Vérifier et vérifier l’adresse e-mail [IPQS] .

- Les résultats de la transformation IPQS nous indiquent que l’adresse e-mail existe et n’a pas été impliquée dans des activités frauduleuses. Il est maintenant sûr de supposer qu’il s’agit bien d’une adresse e-mail personnelle.

Passer d'une adresse e-mail à une enquête sur les comptes sociaux

Jusqu’à présent, nous avons mené cette enquête à l’aide de Maltego Standard Transforms, qui sont livrés gratuitement avec notre logiciel. Cependant, Maltego dispose également d’une grande variété d’intégrations de données tierces qui peuvent enrichir diverses enquêtes.

- À partir de cette adresse e-mail, nous pouvons basculer dans l’enquête sur les comptes sociaux pour trouver les empreintes sociales de notre cible en utilisant l’intégration de données Social Links CE.

- Nous exécutons la transformation [Skype] Recherche par e-mail pour trouver les comptes Skype associés à cet e-mail. Nous exécutons ensuite la transformation des détails de l’utilisateur [Skype] pour extraire les informations disponibles de ce compte.

- Et, voilà nous venons de découvrir le compte Skype de XXXXXX, un homme de 30 ans vivant à Paris en France. Nous avons également une photo de lui, ce qui facilitera grandement l’identification des pistes pertinentes.

Remarque : Pour éviter de divulguer publiquement les détails privés de notre ami, nous avons masqué certaines informations présentées dans les graphiques.

Plonger dans Advanced Identity Intelligence pour comprendre le profil réel de la cible

Nous pouvons maintenant prendre nos découvertes et pivoter à partir d’ici en utilisant « Pipl, la plus grande base de données d’identité au monde. » Interroger la base de données Pipl peut nous aider à trouver l’identité réelle de notre cible et à comprendre le profil actuel de la personne ainsi que son historique.

Base de données d’identité Pipl ,comment l’interroger à l’aide de Maltego

Pipl Transforms to Maltego prend une entrée telle qu’un nom, une adresse e-mail, un numéro de téléphone et autres et recherche dans leur base de données pour trouver des profils de personnes correspondants. Celles-ci sont renvoyées dans un graphique Maltego en tant qu’entités de personne. À partir d’une entité personne Pipl, nous pouvons interroger davantage la base de données pour découvrir d’autres informations personnelles telles que l’historique de carrière, les personnes associées, les loisirs, etc.

Une enquête POI utilisant Pipl Transforms

Nous commençons avec l’ entité de personne Prabal Panjabi et exécutons la transformation de recherche de personne [Pipl] .

Récapitulatif du processus d'enquête

Pour récapituler rapidement,

- nous avons commencé grâce à un nom et avons trouvé des sites Web qui mentionnent le nom. À partir de ces pages Web, nous avons retrouvé d’éventuelles informations de localisation et l’identité personnelle de notre cible.

- Ensuite, nous avons découvert une adresse e-mail qui à son tour a conduit à un compte Skype qui nous a fourni une photo de notre personne cible et a divulgué des détails plus personnels tels que l’âge.

- Enfin, nous avons pivoté dans la base de données d’identité de Pipl pour obtenir des informations plus détaillées sur la cible.

- Pivoter vers d’autres données OSINT

- À partir des différentes entités renvoyées à notre graphique, nous pourrions bien sûr enquêter de manière plus approfondie et plus large, comme pivoter vers la recherche d’image inversée ou effectuer une empreinte réseau à l’aide de l’adresse e-mail. Cela nous aiderait à cartographier un vaste réseau en ligne et d’infrastructure de la personne.

Si nous menons une enquête sur la personne pour fraude, nous pourrions également examiner les relations commerciales de la cible à l’aide des intégrations de données OpenCorporates et WhoisXML .

ET pour ceux qui s’interrogeraient encore sur le cout et le temps dont nous aurions besoin. Le délai moyen est de deux semaines. Et, le cout n’est pas en relation avec le résultat de l’enquête. Cependant, ne représente rien face aux conséquences du recrutement d’une mauvaise personne à un poste stratégique.

Après chaque enquête par webmaster-alsace le contenu est détruits de nos ordinateurs et ne peut pas être retrouvé.