Les cyberattaques ATO évoluent...

Le vol de compte, ou prise de contrôle de compte est mieux connu sous le nom de account take over (ATO) ou corporate account take over CATO est une forme d’usurpation d’identité.

Les cyberattaques ATO évoluent. Sébastien Schaffhauser, hacker en résidence chez Webmaster-Alsace, explique à quoi ressemblent les cyberattaques d’un nouveau style.

Dans une analyse de plus de 21 millions de transactions d’application (API) analysées par l’équipe de recherche sur les menaces chez Webmaster-Alsace.

Ils ont engendré un constat sur les transactions de connexion et d’enregistrement de compte fondées sur une API.

Soulignant le fait que les attaquants aiment les API autant que les développeurs. Ce même ensemble de données a montré que les attaques de prise de contrôle de compte (ATO) sur les API de connexion ont augmenté de 62 % déjà.

Être victime d’une prise de contrôle de compte n’est pas très amusant. Cela donne envie de cesser toutes affaires avec l’organisation à laquelle le compte est destiné.

L’impact sur l’entreprise n’est pas seulement la perte potentielle de clients, mais les impacts peuvent être ressentis directement sur le résultat net en raison des ventes perdues, des dépassements de coûts d’infrastructure et des dommages à la marque.

L'évolution des techniques d'attaque ATO

Ces modèles sont mieux illustrés dans les attaques contre les entreprises et les individus ayant une présence sociale importante (c’est-à-dire, des critiques, des recommandations, etc.). Pour eux, les usurpations de compte sont un problème persistant où le but n’est pas forcément de voler le compte compromis, mais de l’utiliser pour amplifier des informations négatives.

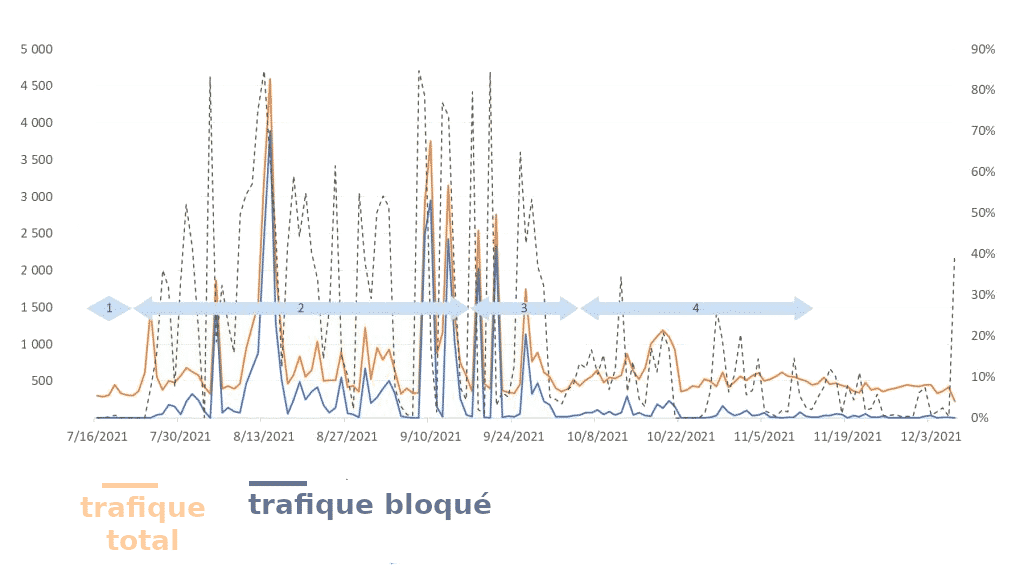

- Phase 1 : L’atténuation ATO a été activée au cours de la première semaine, ce qui a eu un impact immédiat. Les bots ont disparu – mais seulement pendant environ une semaine.

- Phase 2 : Les bots sont revenus pour une vengeance à partir de fin juillet, se poursuivant durant près de deux mois avec des attaques à fond, des attaques à haut volume consommant jusqu’à 80 % de tout le trafic de connexion. Dans cette phase, les attaquants ont continuellement réorganisé leurs efforts tous les deux jours, en permanence à la recherche de faiblesses dans la défense. Ils ont également utilisé des centaines de milliers d’adresses IP proxy résidentiels propres pour diffuser leurs actions et masquer leur identité et leur emplacement.

- Phase 3 : Dans une autre tentative de se cacher à la vue de tous, au cours de cette phase, les attaquants sont passés d’un volume élevé à un volume faible et lent, mélangeant leurs techniques. Les attaquants ont été vus rétro concevoir de bonnes empreintes digitales de navigateur et cultiver des profils de cookies légitimes (en même temps spécifiques au site et des outils Web courants comme Google Analytics). Pendant une période de plus de trois semaines, l’activité des bots n’a jamais dépassé 20 % du trafic global.

- Phase 4 : L’activité des bots a chuté à un niveau presque historiquement bas.

Cela à donnée des nuits blanche et des actions de filtrage par ip quasiment moment par moments et instant après instant.

Les modèles observés ici ont déjà été observés sous une forme ou une autre dans d’autres environnements clients. Les bots se taisent pendant un certain temps et ils reviennent avec un esprit de vengeance. La surveillance des forums de robots confirme que les pirates collaborent souvent en partageant des idées, en recherchant des vecteurs non protégés (comme une API obsolète), le tout en préparant la prochaine attaque. Une défense réussie nécessite une vigilance continue, la surveillance de tous les types de points de terminaison. Des Web, API et mobiles, et la collaboration entre vos pairs et avec votre fournisseur de protection.

L’ATO est un problème auquel de plus en plus d’entreprises sont confrontées. Les spécialistes de cette menace veulent voler des cartes-cadeaux, accéder à l’achat en un clic et dominer les ventes à la mode pour acheter et revendre l’inventaire. Comme nous l’avons vu à travers cette analyse, le rythme et la vigueur sont à la hausse.

Toutes les entreprises et organisations qui disposent d’une application authentifiée doivent envisager de surveiller les ATO et créer des mesures d’atténuation pour s’assurer que la satisfaction de leurs clients reste élevée.